Jak skonfigurować logowanie wieloskładnikowe (MFA) dla użytkowników?

Ten poradnik krok po kroku wyjaśnia, jak włączyć i skonfigurować funkcję logowania wieloskładnikowego (MFA) w systemie AMODIT. Celem jest dodanie dodatkowej warstwy zabezpieczeń dla wszystkich kont użytkowników.

Wymagania wstępne

- Uprawnienia: Musisz posiadać uprawnienia administratora systemu, aby uzyskać dostęp do ustawień systemowych.

- Dostęp: Zaloguj się na swoje konto administratora w systemie AMODIT.

Konfiguracja krok po kroku

Domyślnie funkcja logowania wieloskładnikowego (MFA) jest globalnie wyłączona. W tym trybie użytkownicy mogą dobrowolnie włączyć MFA wyłącznie przez aplikację uwierzytelniającą obsługującą TOTP (np. Microsoft Authenticator, Google Authenticator lub inny kompatybilny system). Poniższe kroki pokazują, jak aktywować MFA globalnie dla całej organizacji.

TOTP:

Time-based One-Time Password, co po polsku można przetłumaczyć jako „jednorazowe hasło oparte na czasie„

-

Przejdź do Ustawień systemowych

-

Odszukaj sekcję Uwierzytelnianie wieloczynnikowe

- W Ustawieniach Systemowych przejdź do zakładki „Ogólne”.

- Znajdź sekcję „Uwierzytelnianie wieloczynnikowe”.

-

Aktywuj i wybierz metodę MFA

- W parametrze UseMFA możesz zdefiniować globalną metodę MFA dla wszystkich użytkowników lub pozwolić im na samodzielną konfigurację.

- none (wartość domyślna) – globalne MFA jest wyłączone. W tym trybie użytkownicy mogą samodzielnie aktywować MFA wyłącznie dla siebie, ale tylko poprzez aplikację uwierzytelniającą obsługującą TOTP (np. Google Authenticator, Microsoft Authenticator lub inna zgodna). Pozostałe metody (e-mail, SMS) nie są dostępne przy wyłączonym MFA globalnie.

- mail – wymusza na wszystkich użytkownikach korzystanie z MFA poprzez kod wysyłany na adres e-mail.

- sms – wymusza na wszystkich użytkownikach korzystanie z MFA poprzez kod wysyłany SMS-em (wymaga dodatkowej konfiguracji bramki SMS).

- totp – wymusza na wszystkich użytkownikach korzystanie z MFA za pomocą aplikacji uwierzytelniającej.

- W parametrze UseMFA możesz zdefiniować globalną metodę MFA dla wszystkich użytkowników lub pozwolić im na samodzielną konfigurację.

-

Dostosuj parametry MFA

- W tej samej sekcji możesz dostosować działanie funkcji, modyfikując następujące parametry:

- MFATrustedDeviceExpirationDays: Określa, na ile dni urządzenie jest zapamiętywane jako zaufane (domyślnie 30).

- MFATrustedDeviceSlidingExpiration: Określa, czy ponowne zalogowanie z zaufanego urządzenia przedłuża jego ważność.

- MFAFailedCodeVerificationLimit: Ustawia limit błędnych prób wpisania kodu weryfikacyjnego (domyślnie 3).

- MFAUnverifiedCodesLimit: Definiuje, ile niewykorzystanych kodów można wygenerować, zanim opcja zostanie zablokowana (domyślnie 3).

- MFAFailedVerificationTimeout: Czas (w minutach), który użytkownik musi odczekać po zablokowaniu możliwości generowania kodów (domyślnie 60).

- MFACodeExpirationTime: Określa, jak długo (w minutach) kod weryfikacyjny wysłany e-mailem lub SMS-em jest ważny (domyślnie 5).

- TOTPIssuerName: jest to nazwa pod jaką zostanie zarejestrowany kod w aplikacji uwierzytelniającej. Domyślnie jest to adres pod jakim jest dostępna aktualna witryna.

- W tej samej sekcji możesz dostosować działanie funkcji, modyfikując następujące parametry:

-

Zapisz zmiany

- Po dokonaniu konfiguracji nie zapomnij zapisać zmian, aby nowe ustawienia zostały wprowadzone w systemie.

TOTP

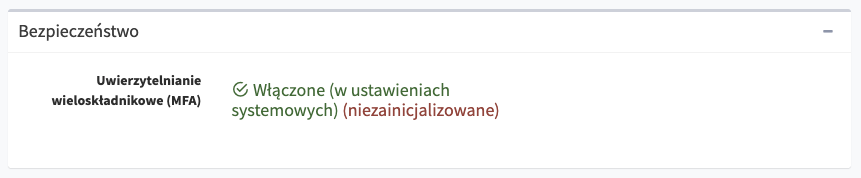

Po ustawieniu TOTP w parametrze UseMFA, w profilu każdego użytkownika, pojawi się sekcja Bezpieczeństwo z informacją czy dany użytkownik już przeszedł proces rejestracji kodu w aplikacji uwierzytelniającej.

Weryfikacja

Aby upewnić się, że konfiguracja przebiegła pomyślnie:

- Otwórz nową przeglądarkę w trybie incognito (lub wyczyść pliki cookie).

- Spróbuj zalogować się na swoje konto użytkownika.

- Po podaniu prawidłowego loginu i hasła system powinien wyświetlić ekran z prośbą o podanie kodu weryfikacyjnego, zgodnie z wybraną metodą (e-mail, SMS lub aplikacja TOTP).